僵尸网络解决方案

1.背景介绍

1.1 什么是僵尸网络

僵尸网络(Botnet)通用性的定义是控制者(称为Botmaster)出于恶意目的,传播僵尸程序控制大量主机,并通过一对多的命令与控制信道所组成的网络。它是在网络蠕虫、木马、后门工具等传统恶意代码形态的基础上发展并融合而产生的一种复合攻击方式。它与其他攻击方式的区别特性在于攻击者和僵尸程序之间存在一对多的控制关系。

1.2 僵尸网络的危害

一般认为僵尸网络的危害主要5个方面,从危害大范围和严重程度来看,威胁是DDoS攻击和垃圾邮件。有些DDoS攻击事件,曾经造成某中型城域网的全部宽带用户无法上网长达2个多小时,垃圾邮件也大量的消耗着带宽。 僵尸网络用来监听网络流量、记录键盘操作、大规模身份窃取通常可能会给较终用户或企业带来重大经济损失。此外,僵尸网络也可以用来扩散新的恶意软件和伪造点击量、骗取奖金或操控网上投票或游戏。而对于企业来说,僵尸网络较严重的危害是DDoS攻击造成网络拥堵和窃取企业内部重要的数据。

2. 网康下一代防火墙防护僵尸网络的技术方案

2.1 减少僵尸工具传播途径

随着WEB2.0时代的到来,社交网络和即时通信等应用了得到了普遍使用,使得僵尸工具的传播从过去邮件或漏洞攻击方式,转向了更方便和广泛使用的新应用平台上进行传播。网康下一代防火墙提供大量应用的洞察和识别能力,能够让企业可以控制可能传播僵尸工具的应用(比如P2P下载)或应用动作(MSN文件传送),来降低企业内部感染僵尸网络的风险。

2.2 防御已知的僵尸网络威胁

网康下一代防火墙提供完备的入侵防御功能,能够对已知特征的僵尸网络进行防御。更重要的,僵尸网络是种复合型攻击方式,可能会通过下载木马、蠕虫或后门程序来对被控制主机进行二次感染,来进行后续更严重的攻击。网康下一代防火墙提供一体化全方位的防护,通过防木马病毒、防间谍软件、恶意网址过滤、DDoS攻击防护和文件内容过滤等功能,能够避免僵尸主机后续更严重的攻击给企业带来损失。

2.3 智能定位被感染的僵尸主机

对于新型或者自我更新能力很快的僵尸网络,网康下一代防火墙通过智能的行为分析方式,来定位感染的僵尸主机,能帮助企业IT管理员尽早发现僵尸主机并及时处理掉。

3. 网康下一代防火墙防护僵尸网络的配置指导

3.1降低僵尸工具传播途径

首先建议企业能够根据需要按照白名单方式配置安全策略,并根据下面的原则来建立:

- 企业内都使用了哪些应用和协议?

- 确定哪些应用是企业商业目的,并且是哪些员工必须使用的?

- 哪些网络应用仅仅是为了员工个人需要使用的,什么时间使用比较合适等等?

然后,通过白名单方式控制从内网到外网的流量,防火墙的默认禁止策略防止企业不需要的且高风险应用或流量访问外网,不仅大大降低了僵尸网络的传播途径,同时也减少了僵尸网络利用一些未知端口或应用进行逃逸向外连接通信。

如下图为白名单的举例:

如果企业只能采用黑名单的方式配置安全策略,需要根据以下的原则进行建立:

- 禁止网络使用一些不好的应用,比如P2P下载和代理应用等。

- 禁止一些应用内具有高风险的功能或动作,比如文件传输、远程桌面、隧道能力等,拿SSH应用来说,我们可以放开其远程连接调试,但是需要禁止其传输文件的能力和动作,来避免数据泄露或者被黑客利用SSH协议传送恶意文件进入内网。

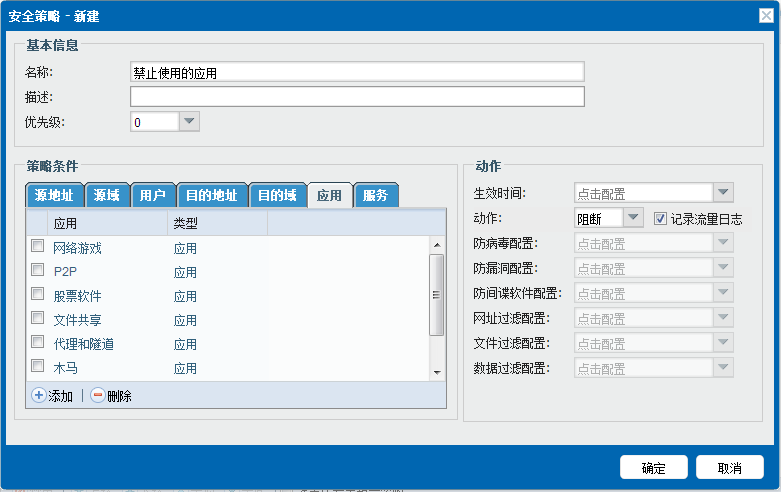

如下图为黑名单方式的举例:

对于企业网络管理员采用黑名单的配置方式,还需要经常利用下一代防火墙产品多关注网络中高风险应用和未知应用,尤其是未知应用需要多关注其源和去往的目的,而对于分析和排查是好的应用,可以通过自定义应用方法,将其免除掉以后再排查。而对于发现高风险应用或者某些未知应用对于企业安全会造成风险,可以通过应用控制安全策略将其禁止掉。

3.2 防御已知僵尸网络威胁

不管企业网络内是采用白名单还是黑名单方式来生效安全策略,都可以对网络内的流量进行已知僵尸网络防护,可以考虑开启对Botnet通信特征检测的防漏洞功能,开启间谍恶意软件扫描检测和阻断恶意网址的过滤。

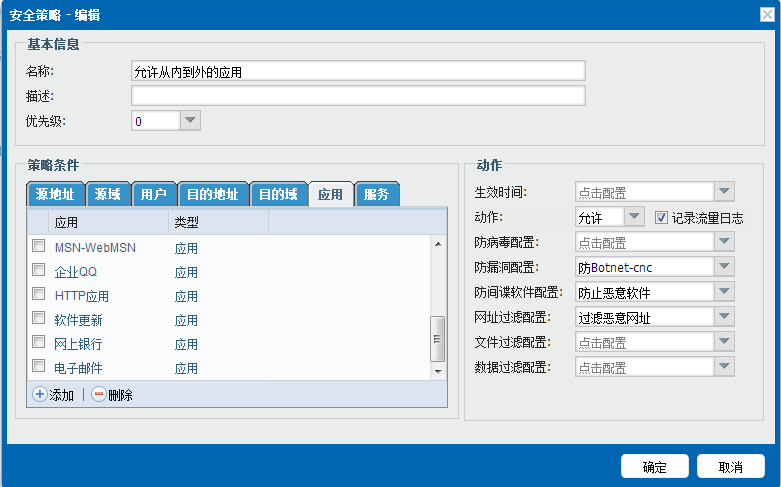

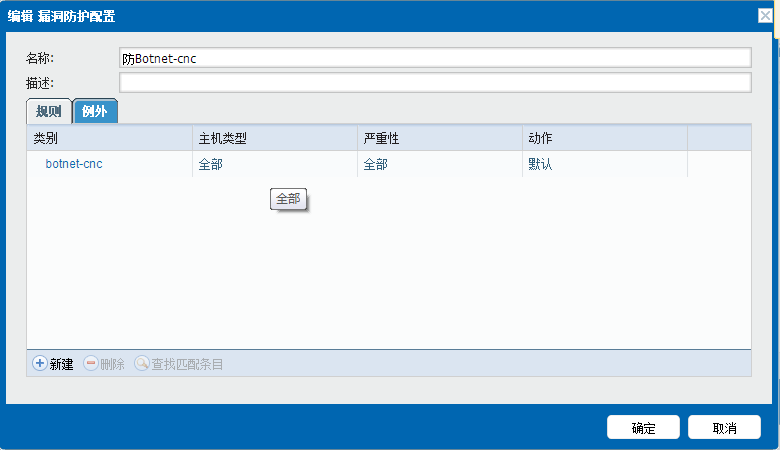

对于使用白名单方式配置安全策略,开启漏洞防护、间谍软件检测和恶意网址过滤,见下图:

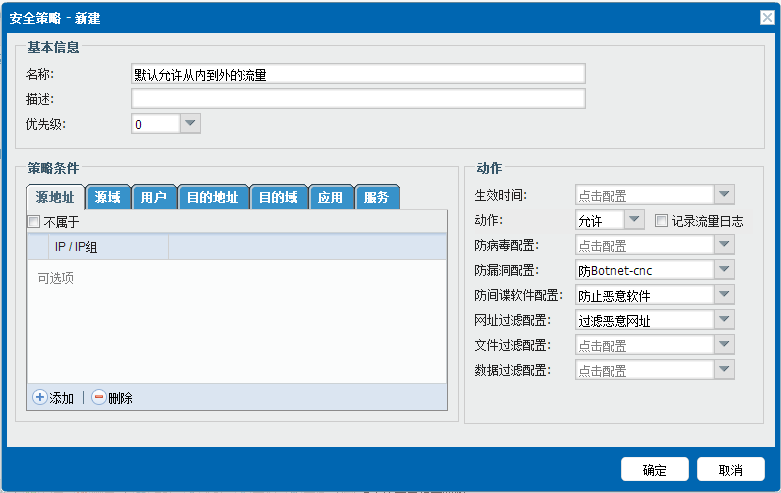

对于使用黑名单方式配置安全策略,我们对后一条放开所有从内到外网的安全访问策略,开启漏洞防护、间谍软件检测和恶意网址过滤,见下图:

3.3 智能定位和可视化分析被感染的僵尸主机

网康下一代防火墙通过智能的行为分析方式,来定位感染的僵尸主机,其中行为模型已经由厂商来提供了默认优化的行为特征,比如恶意网站访问的行为,为15分钟内连续访问超过2次恶意网站类别(包括钓鱼/挂马/恶意网站等),又比如15分钟使用HTTP按照IP地址访问超过300数量,都是比较典型的僵尸网络的行为,那么用户可以根据自身的网络情况,可以调整其次数或数量的阈值来更准确的发现网络中的僵尸主机,如下图中的配置界面。对于只能分析结果是以每天汇总报告一次,并且用户可以查看每天智能分析的僵尸主机的结果。

除了智能分析僵尸网络行为,也是可以通过可视化的一些信息内容,也可以分析出某些主机是肯定被感染了僵尸网络,下图几个图就是在客户现场中发现的实际案例。

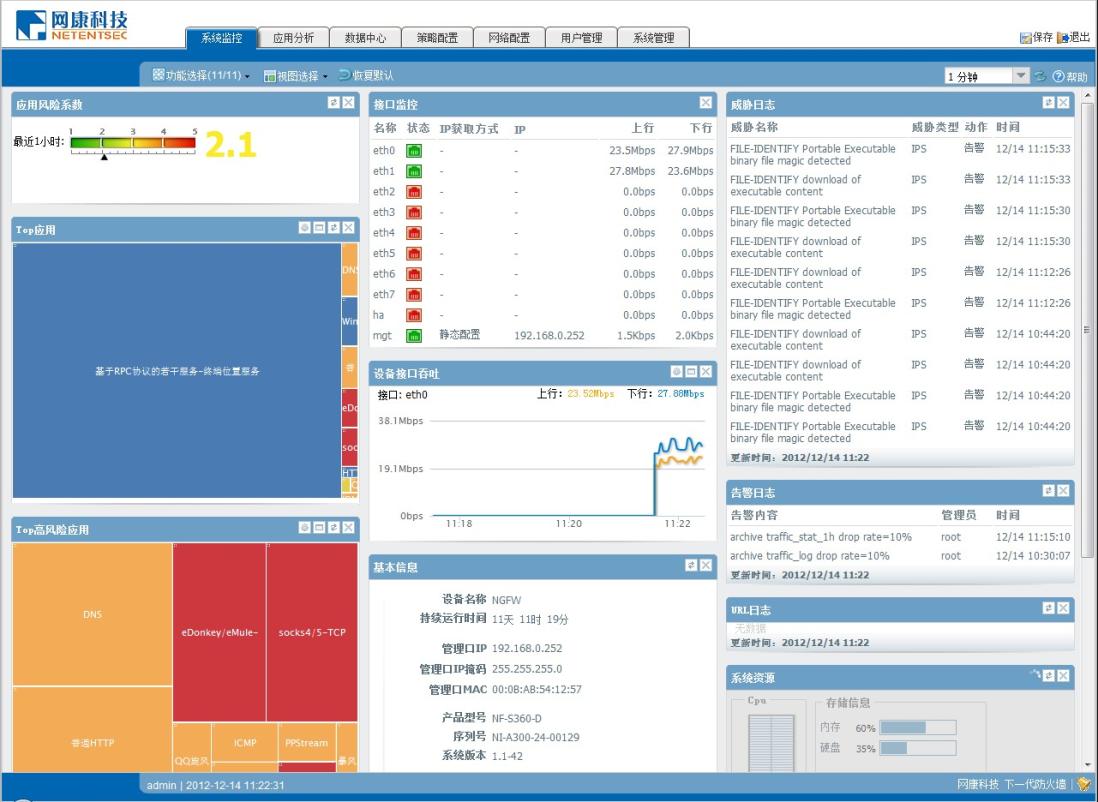

此图我们可以通过Top应用的连接数量排名,可以清楚看出RPC应用连接在网络中已经过高,占比高达80%以上,网络中的RPC应用的使用出来了极大不正常。

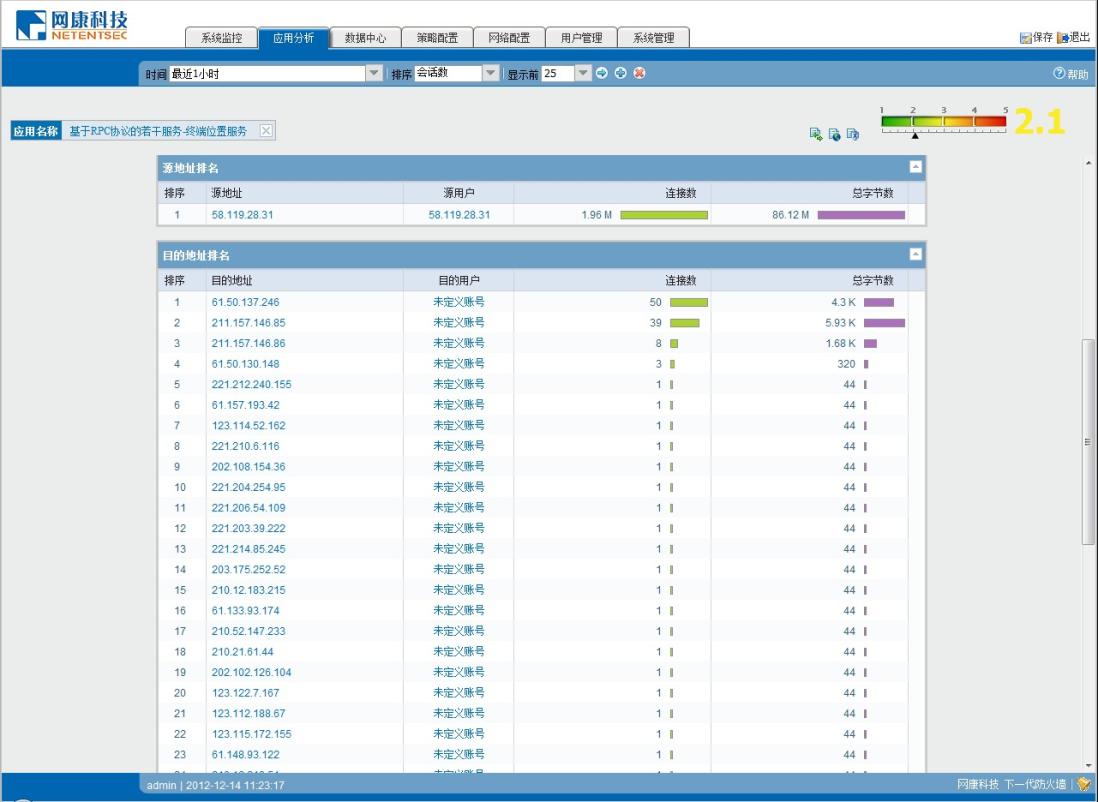

此图的可视效果可以看出RPC应用关联查看到是内网一个主机58.119.28.31发起如此多的连接,目的地址也很分散。

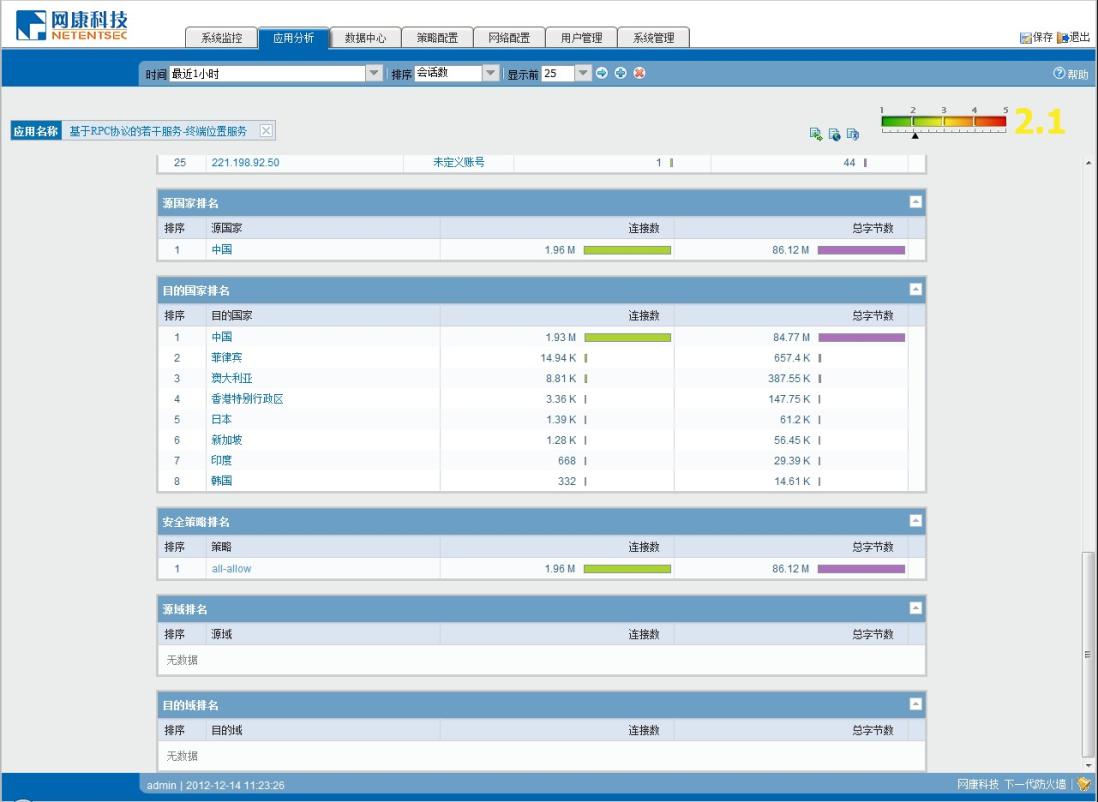

此图是RPC应用下关联出的目的地址国家信息,可以看出此内网机器访问的地址去往不同的国家,到此时我们应该可以肯定的认为58.119.28.31为僵尸网络控制的主机。

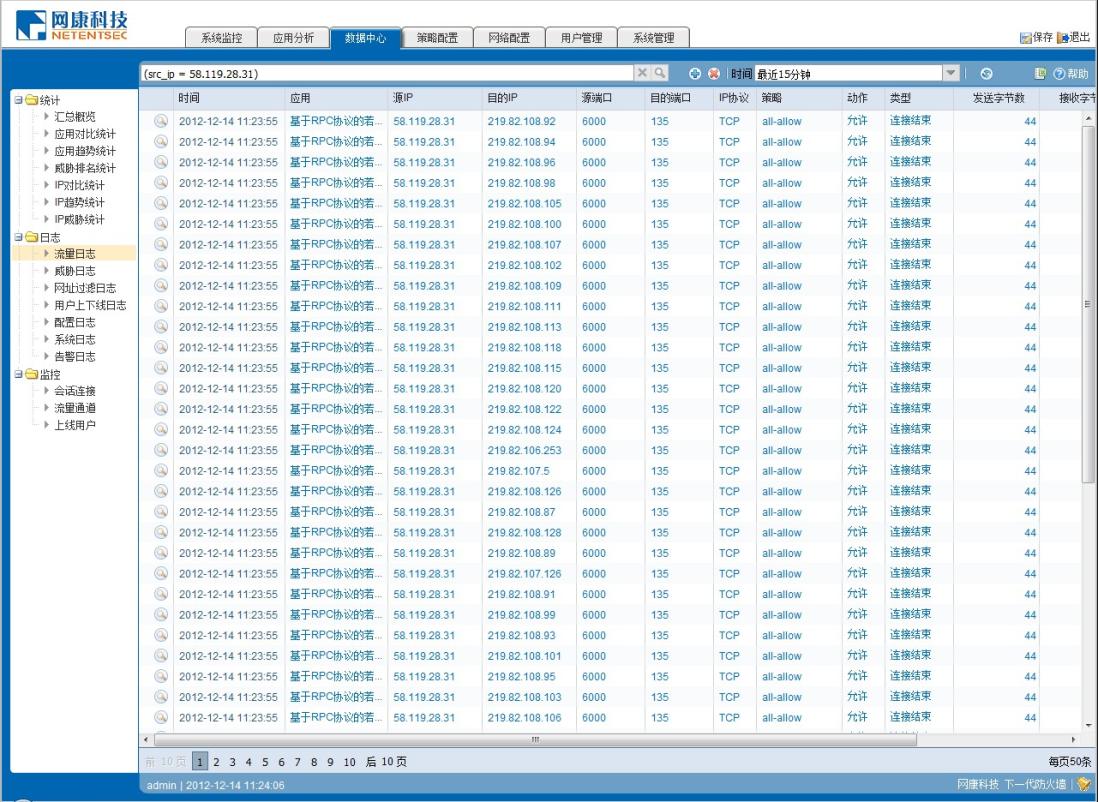

关联搜索查看一下此主机58.119.28.31的日志,我们能够更确认其在向外不停的发起IP地址扫描,此为僵尸网络的一个行为特征。

联系我们

- 服务热线:95015

- 在线咨询