网康NGFW案例:助力蓝星集团解除木马威胁

2012年以来,信息安全在全球范围内都遭到严重挑战,对于网络的依赖使得网络信息安全已经成为各部门、机构、学校、企业等的头等大事。信息安全问题日益严重,企业用户随时都将遭到病毒、木马、僵尸网络等威胁。如何采取主动防御措施,防范于未然?网康下一代f防火墙的应用给予了很好的答案。

中国蓝星(集团)总公司是中国化工集团公司管理的大型国有企业。蓝星以化工新材料和特种化学品为主业,公司总部设在北京。蓝星控股“蓝星清洗”、“星新材料”、“沈阳化工”3家上市公司,在国内拥有25个工厂和4个科研机构。在海外拥有15个工厂,7个研发和技术服务机构,营销网络遍及全球140多个国家。

蓝星集团在网康“普及风暴”活动中免费上线测试了网康下一代防火墙。上线后立即发现了SQL服务器存在的巨大安全风险,并发现了服务器密码被篡改,同时定位出了攻击者。

诊断过程:

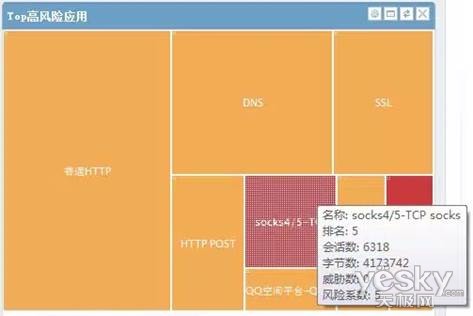

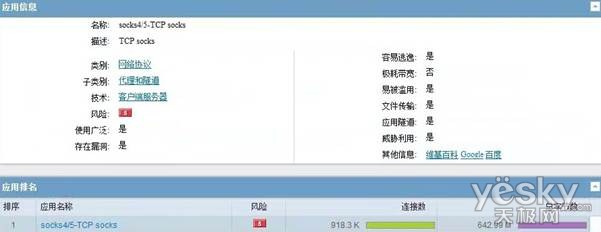

1. 登陆NGFW,管理员发现了sock4/5应用风险很高,并且连接数较多

2. 进入应用分析页面可以看到该应用存在漏洞,容易被黑客所利用,而且还能容易逃逸传统防火墙的监控

3. 进一步查看该应用涉及的目的地址,可以看到IP为192.168.100.13和10.16.169.4的设备被访问的较为频繁。

4. 查看源国家,有很多连接分别来自美国、韩国、越南、日本、菲律宾、俄罗斯等,非常不正常。

5. 筛选源国家为美国的IP,通过集成关联跳转到流量日志中查看相关流量详情。

6. 通过查看某条连接的细节,可以看到更多详细信息。

7. 可以看到,这些流量的目的端口都是1433。

1433端口,是SQL Server默认的端口,SQL Server服务使用两个端口:TCP-1433、UDP-1434。其中1433用于供SQL Server对外提供服务,1434用于向请求者返回SQL Server使用了哪个TCP/IP端口。

1433端口不是很安全,往往很容易被黑客攻陷。因此,更改SQL Server 默认的1433端口是很有必要的。现在网上存在很多抓1433端口肉鸡的动画。而他们利用的往往是sa弱口令,因此要注意把sa密码设置得复杂一些,而且在conn等数据库链接文件中不要使用sa用户进行数据库连接。

另外1433端口,如果仅仅是本机web链接本机数据库,那么没必要开1433,它是远程链接使用的。

8. 通过NGFW统计在一周的时间范围内外网连接192.168.100.13数据库服务器的连接数量,如下图所示:

通过以上一系列的分析可以了解,目前192.168.100.13这台服务器由于默认开放了1433端口,成为外网攻击的目标。黑客通过socks协议尝试连接1433端口,并通过SQL应用尝试密码或连接服务器查询数据。每周的累计流量已达几百兆。既占用了巨大的带宽资源也增加了企业的风险。

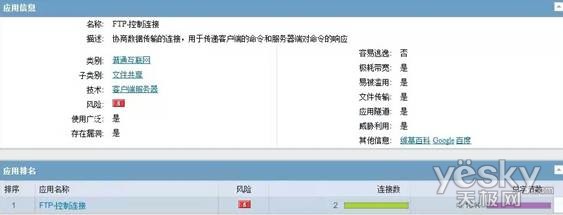

由于192.168.100.13这台服务器存在风险,可能已被入侵,因此我们查看这台设备上产生的流量,可以看到其中有FTP控制连接应用。这个应用同样存在巨大的安全隐患。

FTP服务一般要打开两个端口,一个是数据端口,一个是控制端口,控制端口一般为21,而数据端口不一定是20,这和FTP的应用模式有关,如果是主动模式,应该为20,如果为被动模式,由服务器端和客户端协商而定。

9. 通过关联流量日志的分析,可以看到192.168.100.13通过FTP连接访问外部IP。

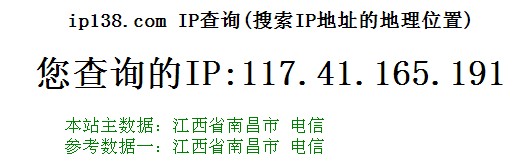

10. 通过对目的IP的位置查询可以知道是江西省南昌市。

通过对这台SQL服务器的检查,发现数据库密码已经被黑客修改。黑客控制SQL服务器后通过服务器主动发起FTP请求,访问江西省南昌市的IP下载木马或上传企业内部数据,存在极大风险。

通过一段时间的测试,网康下一代防火墙解决方案在蓝星集团的网络环境中发挥了较大的作用。通过设定对服务器和客户端的网络安全防御措施,节省了IT分析成本,减少了安全风险,提高了网络访问安全性,保障了蓝星集团业务的正常运转。